ADCS – Créer un modèle pour le certificat de bureau à distance via (AD CS)

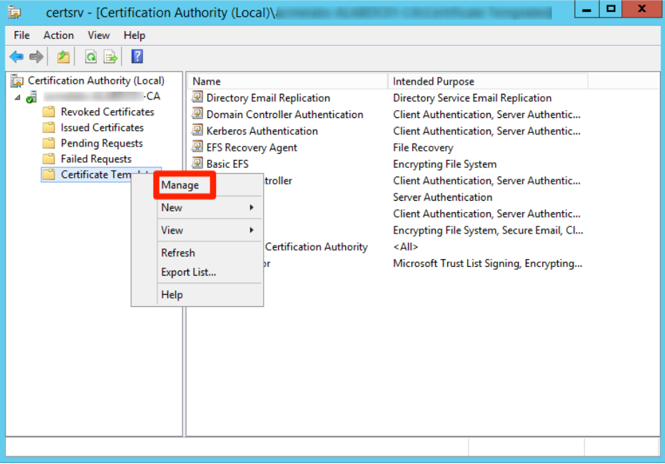

10 novembre 2019Nous commençons par ouvrir la console de gestion de l’autorité de certification, en cliquant avec le bouton droit de la souris sur les modèles de certificats et en sélectionnant Gérer

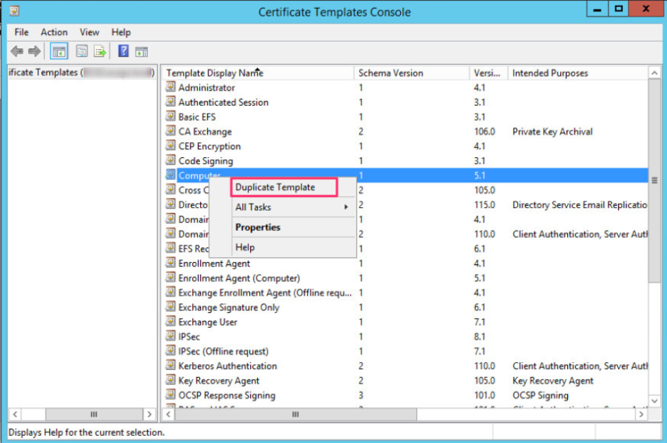

.Cela ouvert une console de gestion de modèles. Faites défiler l’écran vers le bas et sélectionnez Modèle d’ordinateur puis fait un clic droit dessus en sélectionnant Dupliquer le modèle.

Cela ouvert une console de gestion de modèles. Faites défiler l’écran vers le bas et sélectionnez Modèle d’ordinateur puis fait un clic droit dessus en sélectionnant Dupliquer le modèle.

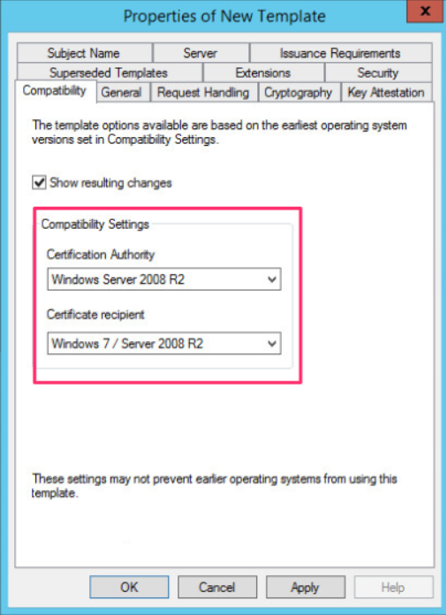

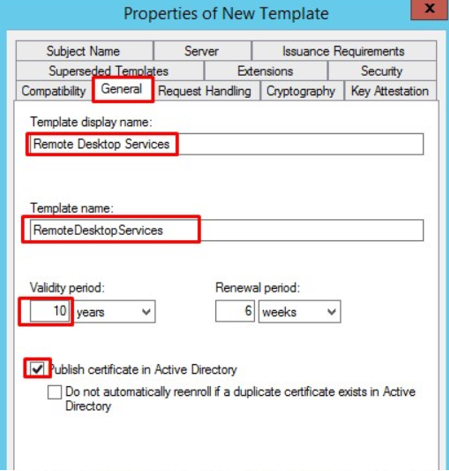

Dans la fenêtre de propriété du certificat pour le nouveau modèle, nous accédons à l’onglet général et définissons un nom d’affichage et un nom de modèle. Je recommande d’utiliser le même et sans espac

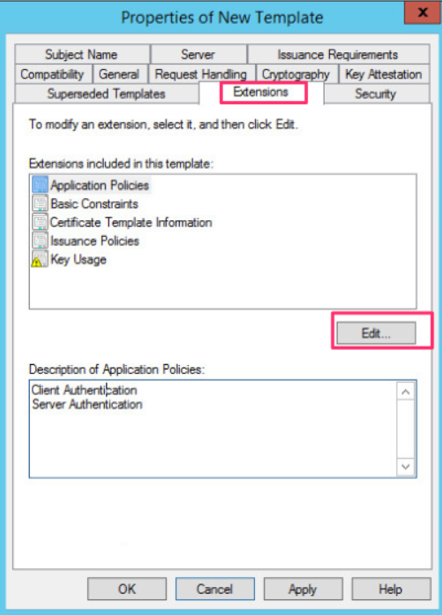

es. Nous devons nous assurer que les extensions sont définies pour que cela fonctionne à la fois sur Windows et sur d’autres plaques-formes pour TLS. Sous l’onglet Extensions, cliquez sur Modifier pour Modificateur les extensions du certificat qui sera émis

. Nous allons sélectionner l’authentification du client et cliquez sur Supprimer.

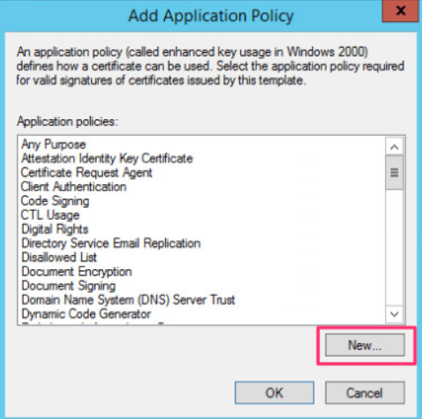

Après avoir une stratégie de la stratégie d’authentification du client, cliquez maintenant sur Ajouter et dans la fenêtre qui apparaît, cliquez sur Nouveau pour créer une nouvelle stratégie spécifique à l’utilisation de RDP TLS

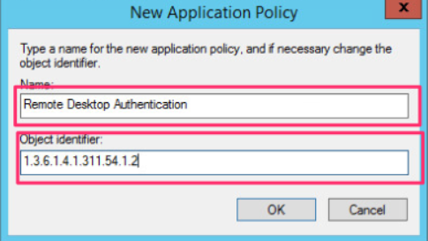

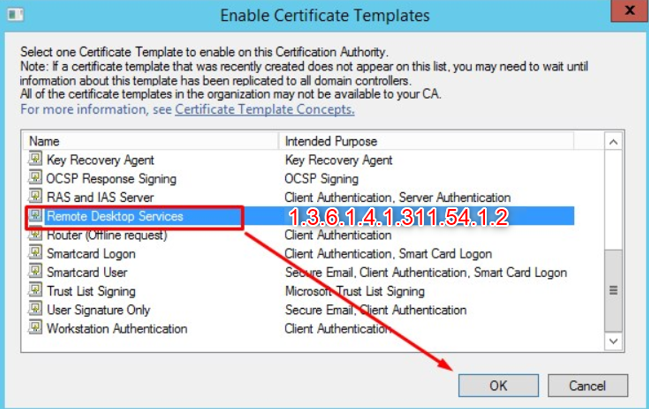

. Nous fournissons un nom à la stratégie. Dans l’exemple, je lui attribue le nom Remote Desktop Authentication et un identificateur d’objet de 1.3.6.1.4.1.311.54.1.2. Ce certificat identifie le certificat comme pouvant être utilisé pour authentifier un serveur

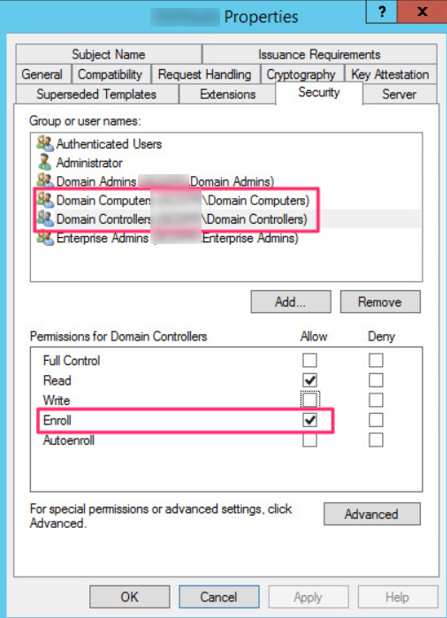

RDP. Sous l’onglet Sécurité, nous devons identifier les systèmes s’inscrire à l’aide de ce modèle. Les ordinateurs de domaine sont déjà présents et avec l’autorisation Inscription, mais si vous envisagez aussi d’activer RDP sur les contrôleurs de domaine, ajoutez le groupe de contrôleurs de domaine et assurez-vous que l’autorisation Inscription est sélectionnée. Si

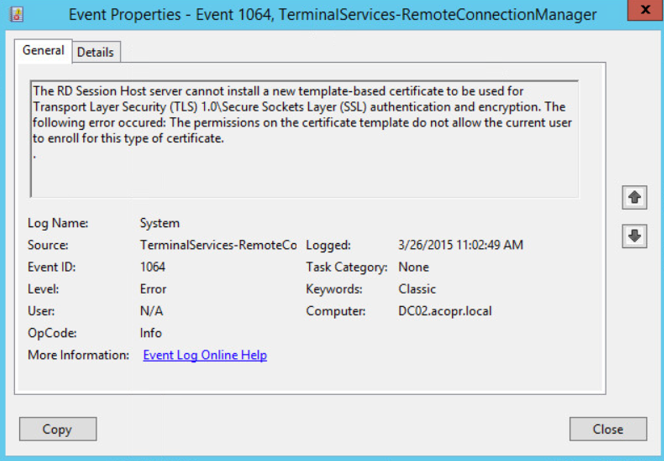

vous avez des ordinateurs qui ne peuvent pas s’inscrire à l’aide du modèle de certificat, un moyen rapide de l’identifiant est de rechercher dans l’observateur d’événements dans le système Windows les événements portant l’ID 1064 de la source TerminaServices-RemoteConnectionManager.Pour rendr

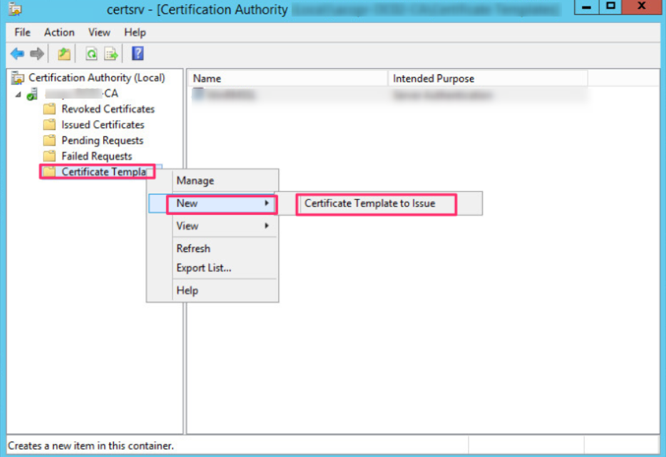

e le certificat disponible pour l’inscription sur les ordinateurs, accédez à la console de gestion de l’autorité de certification et sélectionnez sous le modèle de certificat de l’autorité de certification , cliquez avec le bouton droit de la souris et sélectionnez Nouveau — Modèle de certificat à émettre. Dans la

fenêtre Activer les modèles de certificat, sélectionnez le modèle de certificat que vous venez de créer, puis cliquez sur OK. Nous de

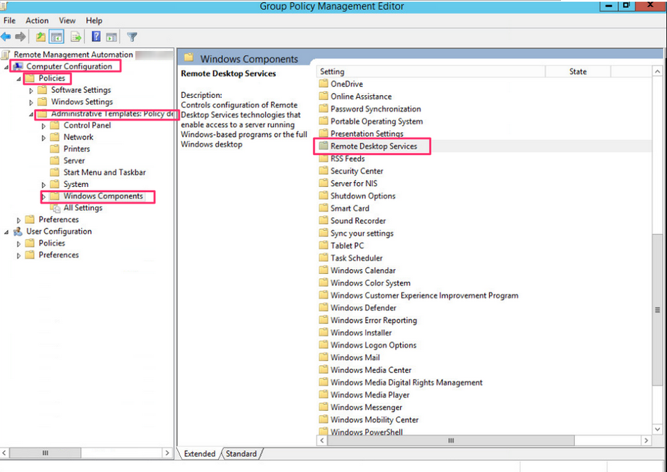

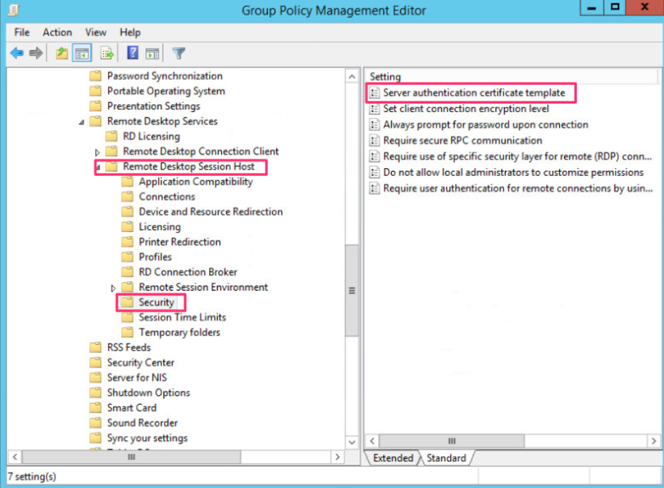

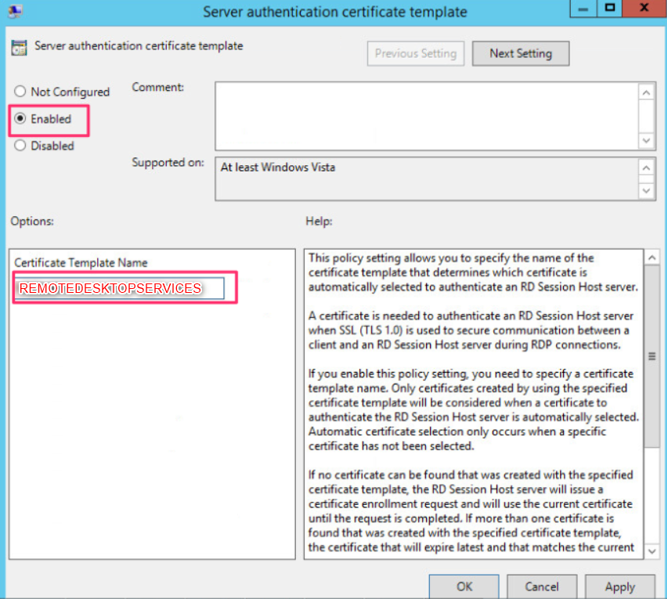

vons maintenant configurer un objet de stratégie de groupe qui sera lié au conteneur Active Directory où les hôtes pour lesquels nous avons été plus nombreux à demander le modèle de certificat. Nous commençons par créer ou un objet de stratégie de groupe existant et à la modificateur. Dans l’objet de stratégie de groupe, sélectionnez Computer Configuration -MD Des Stratégies – Modèle administratif – – Composants Windows – Services de bureau à distance – -, Remote Desktop Session Host – Certificat d’authentification de la sécurité et du serveur sélec

tionnez Modèle. Sur le paramètre, cliquez sur Activer et sous Nom du modèle de certificat, entrez le nom du modèle de certificat que nous avons mis à disposition pour l’inscription et cli

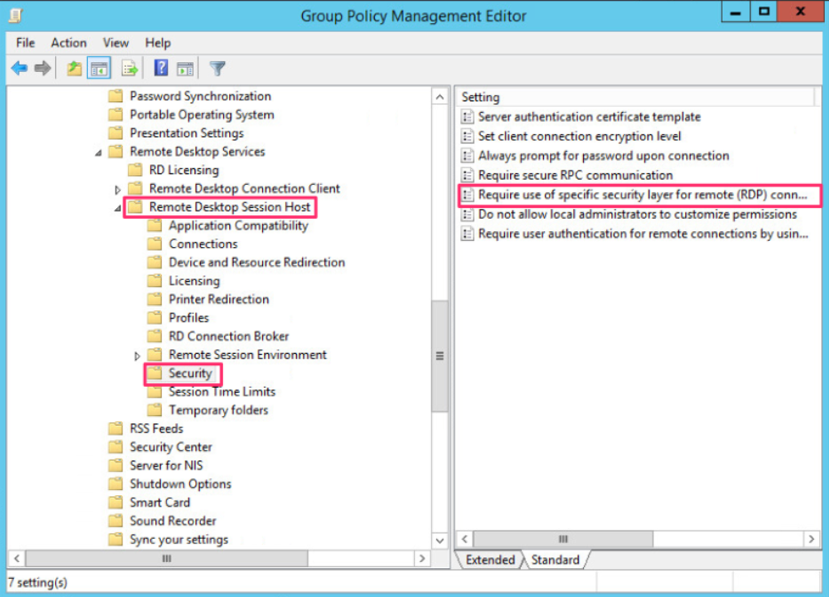

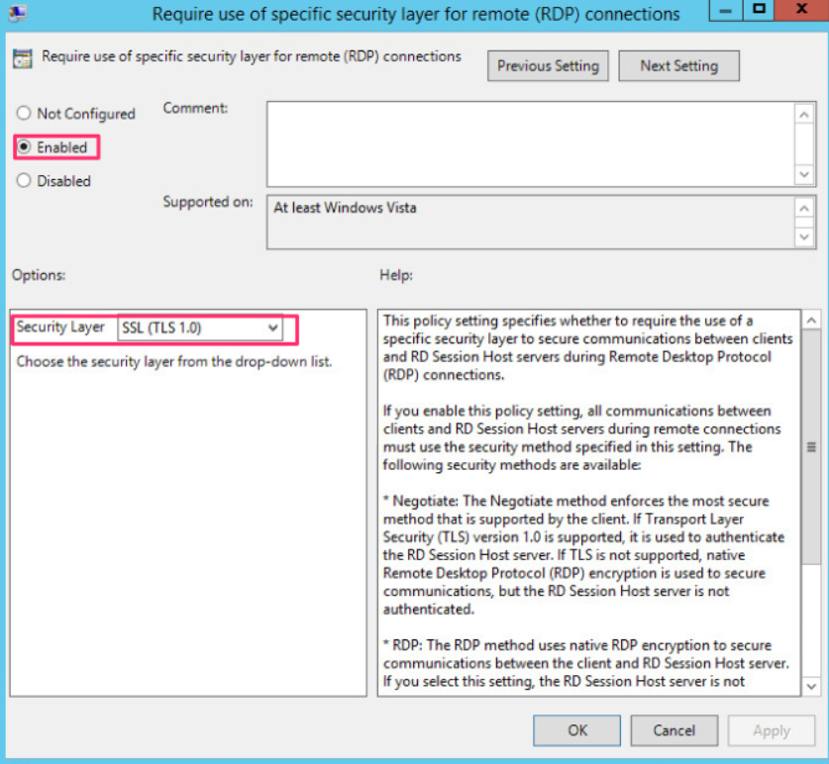

quez sur OK. Pour que le serveur utilise TLS 1.0 (je sais que TLS 1.0 n’est pas le plus sûr), nous sélectionnons Require use of specific layer for remote (RDP) co

nnection. Nous cliquons sur Activer et Security Layer, sélectionnez SSL (TLS 1.0) dans la liste déroulante, puis cliquez

sur OK. Dans les paramètres de sécurité, je recommanderais aussi d’activer NLA, ils vont casser la plupart des outils de forçage RDP publics. Sélectionnez Exige l’authentification de l’utilisateur pour les connexions à distance en utilisant network Level Authentication et double-cliquez. Sur l’écran des propriétés, sélectionnez Activer et cliquez sur OK.

De plus, comme nous ne voulons pas que les utilisateurs acceptent simplement et qu’ils font toujours confiance aux connexions car cela va à l’encontre de tous ces paramètres, nous assurons que les clients valident toujours le certificat du serveur. Configuration de l’ordinateur nous sélectionnons – Politiques – Modèles administratifs – Composants Windows – Paramètres de bureau à distance – Client de connexion de bureau à distance. Double-cliquez sur Authentification pour le Client. Sélectionnez Activer et définissez l’option sur Warn me if authentication fails.

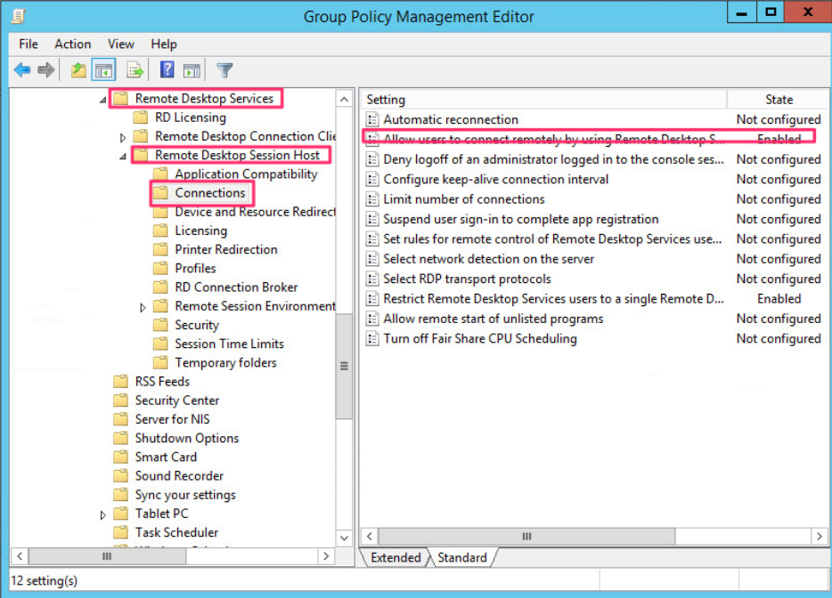

Si le Bureau à distance n’est pas activé sur un autre objet de stratégie de groupe, vous avez accès à Connexions sous Remote Desktop Session Host et activer Allow users to connect remotely by using Remote Desktop Service.

Visits: 24710